Spring Security의 이해

Created Time: August 24, 2022 10:05 PM

Last Edited Time: October 13, 2022 10:10 AM

References: https://jeong-pro.tistory.com/205

https://derekpark.tistory.com/42

https://www.bottlehs.com/springboot/%EC%8A%A4%ED%94%84%EB%A7%81-%EB%B6%80%ED%8A%B8-spring-security%EB%A5%BC-%ED%99%9C%EC%9A%A9%ED%95%9C-%EC%9D%B8%EC%A6%9D-%EB%B0%8F-%EA%B6%8C%ED%95%9C%EB%B6%80%EC%97%AC/

https://catsbi.oopy.io/c0a4f395-24b2-44e5-8eeb-275d19e2a536

Tags: Java, Spring, Computer

왜?

다수의 Role을 User에게 주기 위해서, 구글링을 해본결과 getAuthorities()에 대해서 조금 배울기회가있었다.

getAuthorities()는 SpringSecurity에서 권한에 대해 조회를 할때 사용되는데 항상 다음과같이 반환해야했다.

- 사용자의 권한을 콜렉션 형태로 반환

- 단, 클래스 자료형은 GrantedAuthority를 구현해야함

1 | (name = "auth") |

SpringSecurity에 대해 대략적으로 인증과 인가를 어떤식으로 검증하고있는지 알고싶었다.

Spring Security란?

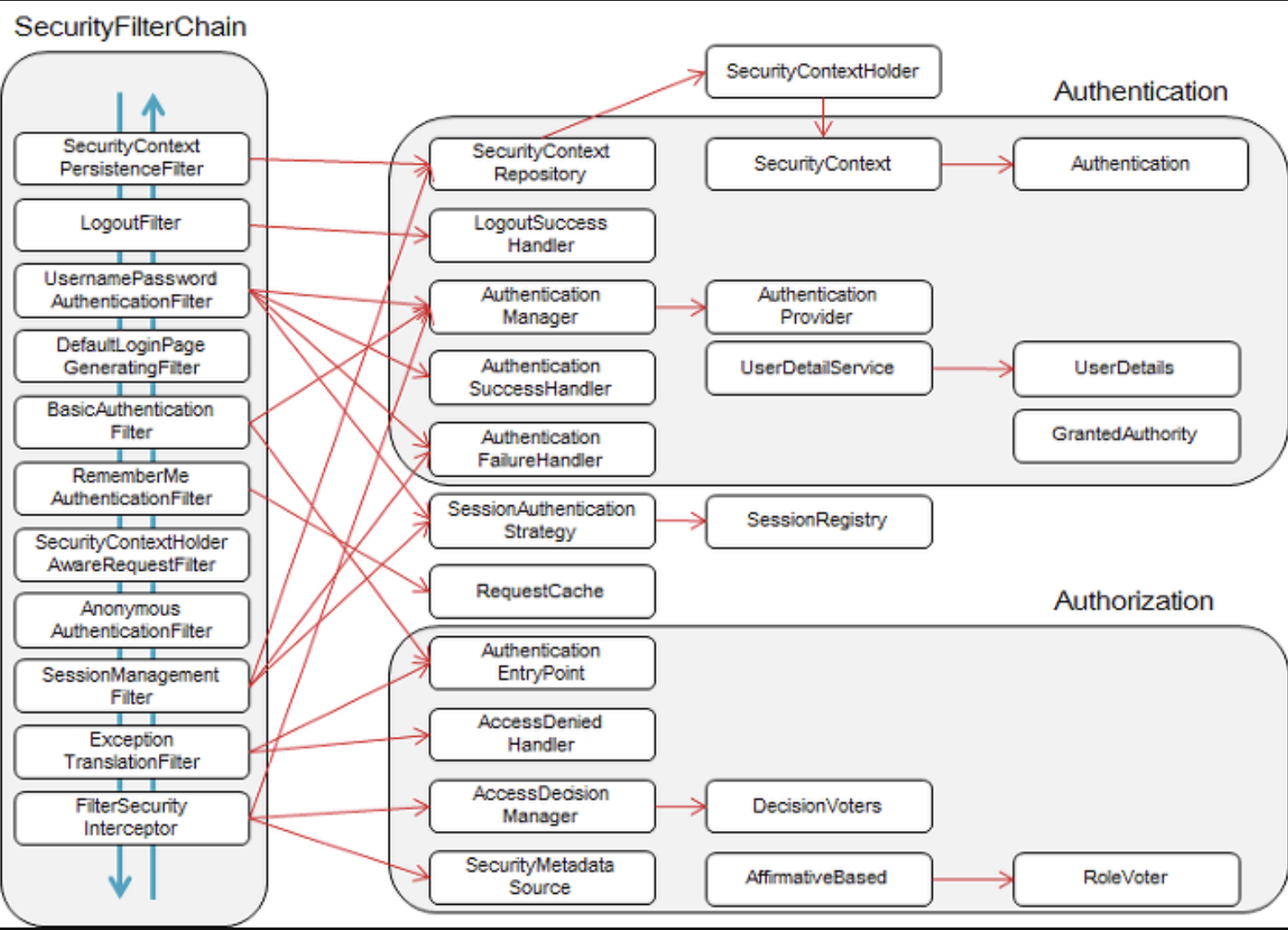

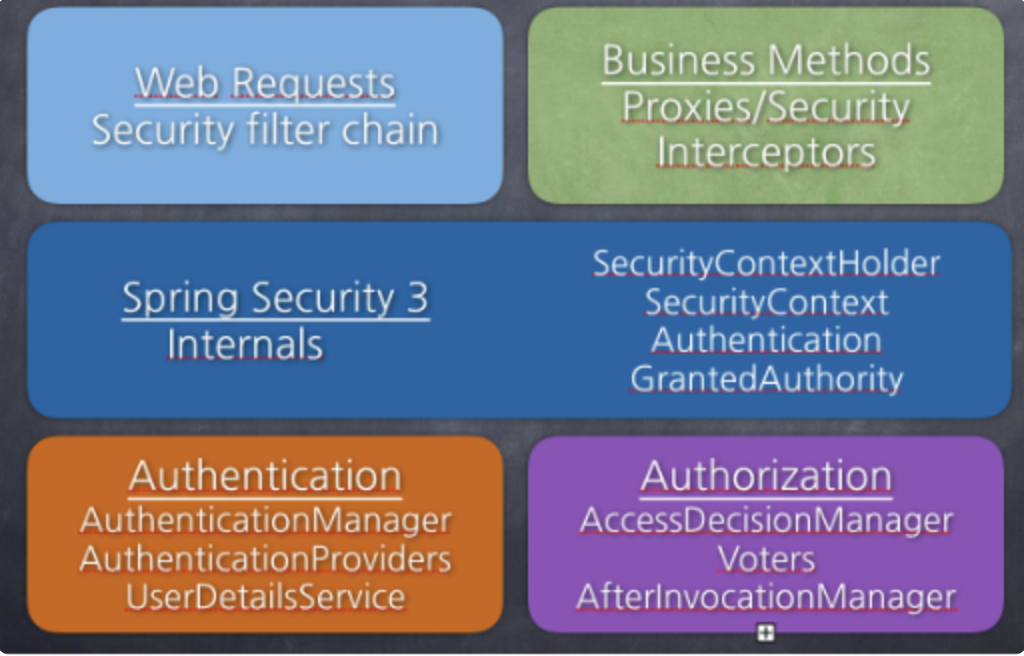

Spring Security는 Spring 기반의 애플리케이션의 보안(인증과 권한, 인가 등)을 담당하는 스프링 하위 프레임워크이다. Spring Security는 ‘인증’과 ‘권한’에 대한 부분을 Filter 흐름에 따라 처리하고 있다.

- Filter는 Dispatcher Servlet으로 가기 전에 적용되므로 가장 먼저 URL 요청을 받는다.

- Interceptor는 Dispatcher와 Controller사이에 위치한다는 점에서 적용 시기의 차이가 있다.

Spring Security는 보안과 관련해서 체계적으로 많은 옵션을 제공해주기 때문에 개발자 입장에서는 일일이 보안관련 로직을 작성하지 않아도 된다는 장점이 있다.

인증관련 아키텍처

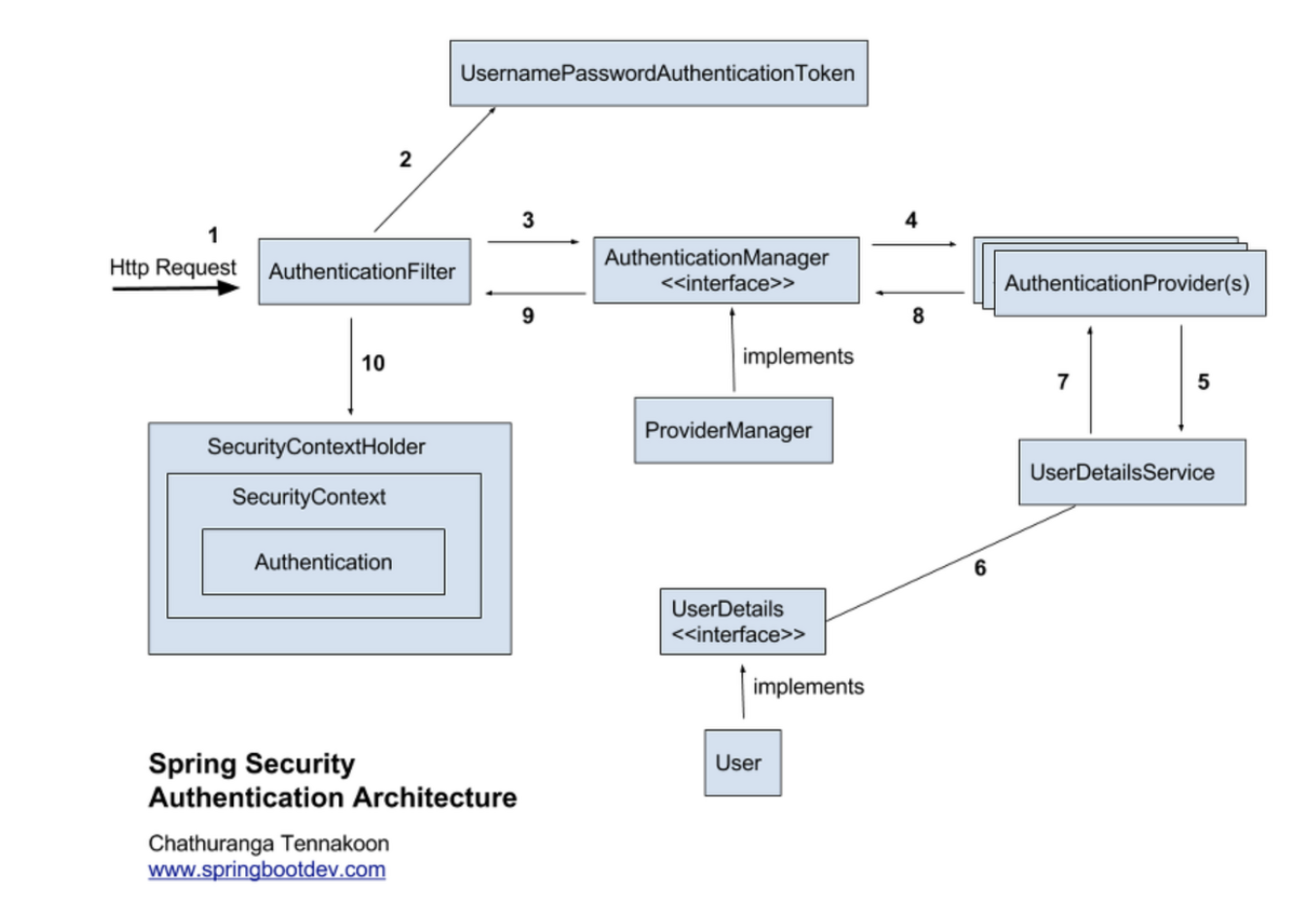

참고로 이전 포스팅에서 만들었던 jwt인증은 jwtauthenticationfiler를 만든후 userpasswordAuthenticationfilter보다 이전에 filter 등록

인증절차시 jwtauthenticationfilter는 jwtprovider에게 인증을 위임, 확인하면, setAuthentication()을 이용하여 인증된 Authentication을 securityContextHolder의 SecurityContext안에 해당 Authentication을 저장한다

- 아래그림으form 인증 관련 아키텍처

- 요청

- UsernamePasswordAuthenticationToken을 Authentication의 구현체로 활용>>아직 인증못받은상태

- ProviderManager를 통해 인증요청

- Providermanager는 for문으로 등록된 AuthenticationProvider를 돌면서

authenticate()시도 후 인증되었나확인 - AuthenticationProvider내부에 authenticate()에서는 UserDetailsService의 구현체에서

loadUserByUsername()를 호출하여 요청 - 해당 userrepository를 통해 userpk로 검색후 반환

- UserDetail로 해당 결과 반환값보고 AuthenticationProvider가 인증된

Authentication생성 - 인증된

Authentication생성된것 반환(성공하면 2번째 생성자를 이용해 인증이 성공한 객체 반환) - 전달받은 인증된

Authentication반환 successfulAuthentication(request, response, filterChain, authenticationResult)를 통해 해당 인증된 객체 Security Context에 저장한다. (인증 상태를 유지하기 위해 세션에 보관???)

BasicAuthenticationConverter에 convert()함수중 일부 >> 이는 AuthenticationFilter에서attemptAuthentication함수 내용중Authentication authentication = this.authenticationConverter.convert(request);가 실행될때 인증받지 않은 authentication을 1번째 생성자로 생성하여 반환한다.

아래는BasicAuthenticationConverter에 convert()함수 내용일부 발췌

2

3

.unauthenticated(token.substring(0, delim), token.substring(delim + 1));

result.setDetails(this.authenticationDetailsSource.buildDetails(request));

인증(Authentication) → 인가(Authorization)

- 인증(Authentication): 해당 사용자가 본인이 맞는지를 확인하는 절차

- 인가(Authorization): 인증된 사용자가 요청한 자원에 접근 가능한지를 결정하는 절차

Spring Security는 기본적으로 인증 절차를 거친 후에 인가 절차를 진행하게 되며, 인가 과정에서 해당 리소스에 대한 접근 권한이 있는지 확인을 하게 된다.

Spring Security에서는 이러한 인증과 인가를 위해 Principal을 아이디로, Credential을 비밀번호로 사용하는 Credential 기반의 인증 방식을 사용한다.

- Principal(접근 주체): 보호받는 Resource에 접근하는 대상

- Credential(비밀번호): Resource에 접근하는 대상의 비밀번호

Spring Security 주요 모듈

SecurityContextHolder

보안 주체의 세부 정보를 포함하여 응용프래그램의 현재 보안 컨텍스트에 대한 세부 정보가 저장된다.

두가지 방법 제공

- SecurityContextHolder.MODE_INHERITABLETHREADLOCAL

- SecurityContextHolder.MODE_THREADLOCAL

SecurityContext

Authentication을 보관하는 역할을 하며,

SecurityContext를 통해 Authentication 객체를 꺼내올 수 있다.

Authentication

Authentication는 현재 접근하는 주체의 정보와 권한을 담는 인터페이스이다.

Authentication 객체는 Security Context에 저장되며, SecurityContextHolder를 통해 SecurityContext에 접근하고, SecurityContext를 통해 Authentication에 접근할 수 있다.

Authentication에서 권한에 자료형 타입으로 GrantedAuthority구성된 Collection을 반환해야하는

getAuthorities()를 갖고있으며 Authentication(정확히는 이에 구현체인 UsernamePasswordAuthenticationToken)를 생성시 사용되는 UserDetails에도 그럼 마찬가지로Collection<? extends GrantedAuthority> getAuthorities();가지고있어야함

1 | public interface Authentication extends Principal, Serializable { |

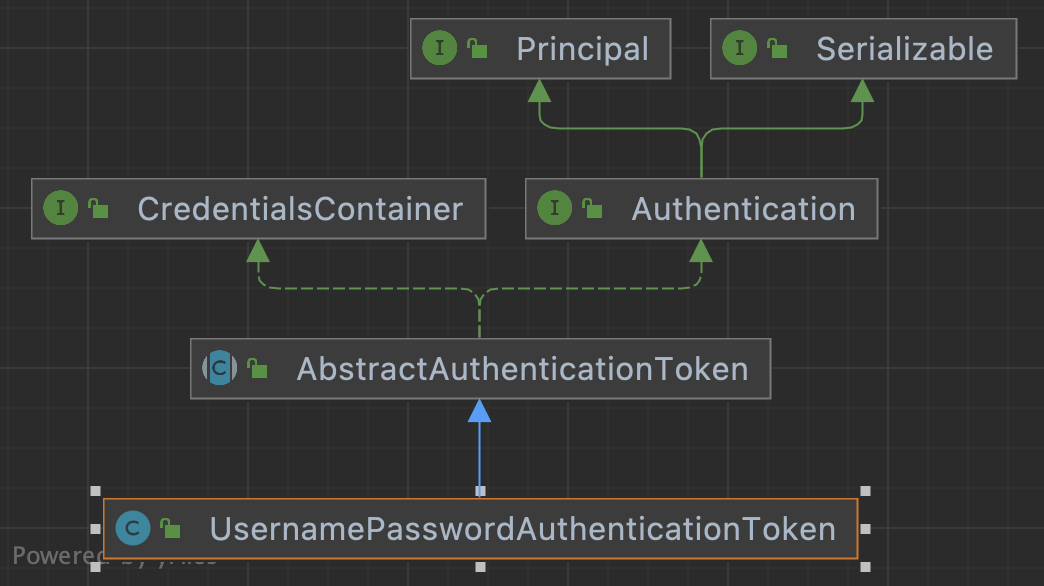

UsernamePasswordAuthenticationToken

Authentication을 implements한AbstractAuthenticationToken의 하위 클래스

User의 ID가 Principal 역할을 하고, Password가 Credential의 역할을 한다.

UsernamePasswordAuthenticationToken의 첫 번째 생성자는 인증 전의 객체를 생성하고, 두번째 생성자는 인증이 완료된 객체를 생성한다.

1 | public class UsernamePasswordAuthenticationToken extends AbstractAuthenticationToken { |

1 | public abstract class AbstractAuthenticationToken implements Authentication, CredentialsContainer { |

AuthenticationProvider

AuthenticationProvider에서는 실제 인증에 대한 부분을 처리하는데, 인증 전의 Authentication객체를 받아서 인증이 완료된 객체를 반환하는 역할을 한다.

아래와 같은 AuthenticationProvider 인터페이스를 구현해서 Custom한 AuthenticationProvider을 작성해서 AuthenticationManager에 등록하면 된다.

1 | public interface AuthenticationProvider { |

Authentication Manager

인증에 대한 부분은 SpringSecurity의 AuthenticatonManager를 통해서 처리하게 되는데, 실질적으로는 AuthenticationManager에 등록된 AuthenticationProvider에 의해 처리된다.

인증이 성공하면 2번째 생성자를 이용해 인증이 성공한(isAuthenticated=true) 객체를 생성하여 Security Context에 저장한다.

그리고 인증 상태를 유지하기 위해 세션에 보관하며, 인증이 실패한 경우에는 AuthenticationException를 발생시킨다.

1 | public interface AuthenticationManager { |

AuthenticationManager를 implements한 ProviderManager는 실제 인증 과정에 대한 로직을 가지고 있는 AuthenticaionProvider를 List로 가지고 있으며, ProividerManager는 for문을 통해 모든 provider를 조회하면서 authenticate 처리를 한다.

1 | public class ProviderManager implements AuthenticationManager, MessageSourceAware, |

위에서 설명한 ProviderManager에 우리가 직접 구현한 CustomAuthenticationProvider를 등록하는 방법은 WebSecurityConfigurerAdapter를 상속해 만든 SecurityConfig에서 할 수 있다. WebSecurityConfigurerAdapter의 상위 클래스에서는 AuthenticationManager를 가지고 있기 때문에 우리가 직접 만든 CustomAuthenticationProvider를 등록할 수 있다.

1 |

|

UserDetails

인증에 성공하여 생성된 UserDetails 객체는 Authentication객체를 구현한 UsernamePasswordAuthenticationToken을 생성하기 위해 사용된다. UserDetails 인터페이스를 살펴보면 아래와 같이 정보를 반환하는 메소드를 가지고 있다. UserDetails 인터페이스의 경우 직접 개발한 UserVO 모델에 UserDetails를 implements하여 이를 처리하거나 UserDetailsVO에 UserDetails를 implements하여 처리할 수 있다.

1 | public interface UserDetails extends Serializable { |

UserDetailsService

UserDetailsService 인터페이스는 UserDetails 객체를 반환하는 단 하나의 메소드를 가지고 있는데, 일반적으로 이를 구현한 클래스의 내부에 UserRepository를 주입받아 DB와 연결하여 처리한다. UserDetails 인터페이스는 아래와 같다.

1 | public interface UserDetailsService { |

Password Encoding

@Configuration에서 빈으로 등록하여 AuthenticationManagerBuilder.userDetailsService().passwordEncoder() 를 통해 패스워드 암호화에 사용될 PasswordEncoder 구현체를 지정할 수 있다.

1 |

|

GrantedAuthority

GrantAuthority는 현재 사용자(principal)가 가지고 있는 권한을 의미한다. ROLE_ADMIN나 ROLE_USER와 같이 ROLE_*의 형태로 사용하며, 보통 “roles” 이라고 한다. GrantedAuthority 객체는 UserDetailsService에 의해 불러올 수 있고, 특정 자원에 대한 권한이 있는지를 검사하여 접근 허용 여부를 결정한다.